nginx-ingress-controller pod 失败

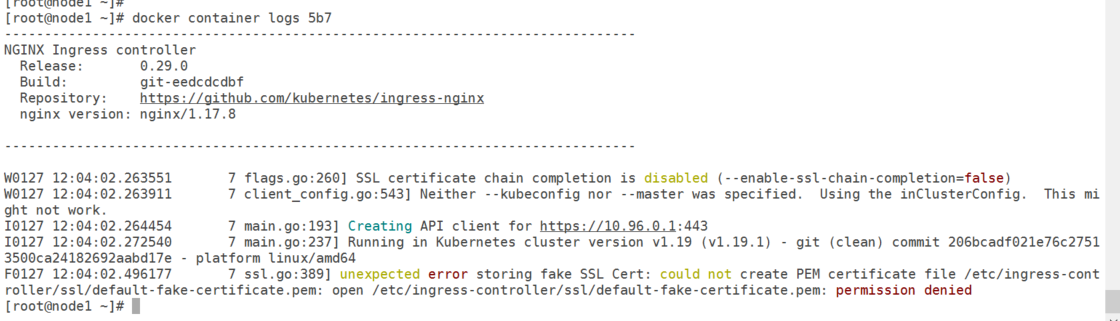

NGINX Ingress controller 用的是0.29.0 版本,这个版本已经下载的虚拟机上,提示启动容器失败,查看容器日志,提示没有这个证书,default-fake-certificate.pem

这个证书怎么生成呢?这个路径下没有这个证书,/etc/ingress-controller/ssl/default-fake-certificate.pem:

854

收起